Содержание

Цифровые подписи и их значение в вашей рассылке

Уважаемые пользователи, сегодня мы с вами поговорим о цифровых подписях и их значении для вашей рассылки. Для начала развеем слухи о цифровых подписях, а после вы узнаете о значении и важности каждой из них.

Самый известный в интернете миф о цифровых подписях — если настроить все подписи, то рассылка на 100% будет приходить в папку «Входящие». Так ли это на самом деле? Нет.

100% доставляемость зависит от множества факторов. Наличие цифровых подписей повысит вероятность попадания вашей рассылки в папку «Входящие», но при неправильной технической настройке, наоборот — отправит все ваши письма в папку «спам».

DKIM подпись

DKIM подпись — это технология подтверждения почтового домена. Подтверждение осуществляется за счёт того, что к отправляемым письмам добавляется цифровая подпись, а сами заголовки шифруются с использованием закрытого ключа.

В DNS зоне публикуется открытый ключ, при помощи которого получатель (его почтовый сервис) может расшифровать заголовки письма и убедиться, что отправленное письмо исходит от легитимного (официального) сервера.

Пример: вы решили воспользоваться обычным почтовым ящиком, возле которого стоит охранник. Охранник просит предоставить документ, удостоверяющий вашу личность и сверяет имя в паспорте со списком людей, у которых есть доступ к этому ящику.

Если у вас нет паспорта (DKIM подписи) или ваше имя в паспорте не совпадает с указанным в письме — охранник тщательно рассматривает письмо и решает что с ним делать — отправить его или положить в урну (папка «спам»).

Инструкция по настройке цифровой подписи DKIM.

SPF подпись

SPF подпись — задает правило, с какого IP-адреса сервера может быть отправлено письмо, имеющее указанный домен e-mail-ящика отправителя.

Если письмо отправлено с чужого сервера, IP-адрес которого не входит в «белый» список, то принимающая сторона может отклонить письмо, поместить в папку «спам», либо визуально выделить сообщение среди остальных. Что произойдет с письмом зависит от почтового сервиса получателя.

Пример (технический): представим, что у вас есть домен example.com, для него прописана SPF на сервере server.expertam.ru.

Если в DNS зоне домена example.com прописана SPF (та запись, которую мы выдаём при подключении SPF), разрешающая отправку с сервера server.expertam.ru, а со стороны сервера есть подтверждение (записи, которые мы вносим на своей стороне при активации SPF записи), то при такой связи — письмо проходит проверку на стороне почтового сервиса.

Если письмо от домена example.com отправляется с неподтверждённого сервера (например, кто-то еще решил отправить сообщение от имени вашего домена), то в письме на стороне почтового сервиса скорее всего появится запись о том, что это сообщение является спуфингом. На примере обычного почтового ящика: вы хотите отправить письмо и подписаться своим именем. Тогда в роли почтового ящика выступают наши почтовые сервера (server.expertam.ru), а в качестве имени — ваш контакт отправителя (на домене example.com).

Возле этого почтового ящика стоит второй охранник (SPF-подпись, которая прописана на стороне server.expertam.ru). Этот «охранник» держит в руках список «разрешённых» отправителей (список серверов или IP-адресов, которые прописаны в SPF записи в DNS зоне вашего домена example.com).

Когда вы подходите к почтовому ящику, чтобы положить в него конверт, охранник проверяет вас по двум признакам — фотография из паспорта (наличие SPF записи в DNS зоне вашего домена example.com) и, скажем, адрес вашей прописки (подтверждение SPF записи со стороны сервера, с которого производится отправка).

Если письмо будете отправлять действительно вы и будут пройдены проверки — охранник пропустит вас к почтовому ящику и разрешит положить в него конверт.

Если посторонний человек попытается подойти к почтовому ящику (отправка с неподтверждённого сервера), то охранник не пропустит его (сервер почтового сервиса, скорее всего, вернёт письмо с ошибкой или поместит сообщение в папку «спам»).

Письмо можно будет положить только в урну (папка «спам») или отправить с огромным штампом «письмо отправлено непонятно кем» (предупреждение о спуфинге), так как проверка по фотографии и/или месту прописки (подтверждение в DNS зоне домена с которого отправляется письмо и подтверждение со стороны сервера, с которого происходит отправка письма) не была проведена успешно.

DMARC запись

Политика DMARC — если говорить относительно простыми словами — это запись, которая в зависимости от своего значения определяет, что делать с письмом, если оно не прошло проверку по SPF подписи.

У политики DMARC есть 3 значения:

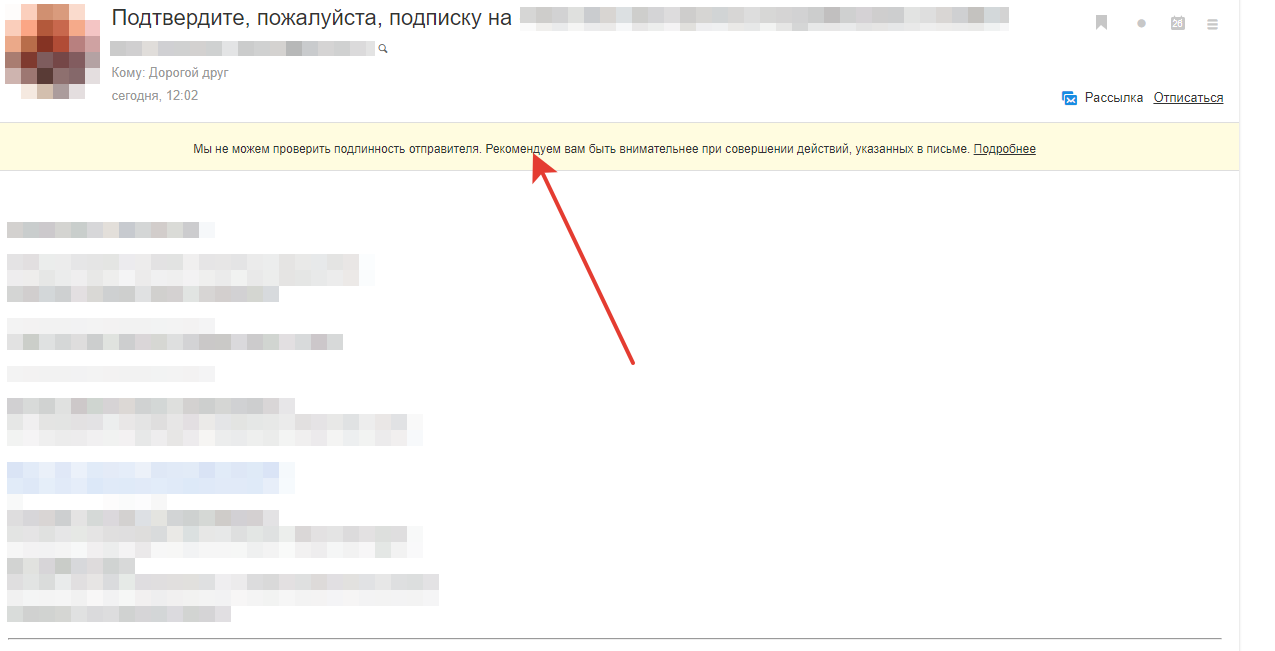

- p=none — если письмо не проходит проверку по SPF, то DMARC просто оповестит о невозможности проверить подлинность отправителя таким образом:

- p=quarantine — отправить письмо в карантин. Это значит, что если письмо не проходит проверку SPF, в соответствии с DMARC политикой оно попадает в папку «спам» в 100% случаев.

- p=reject — отклонить письмо. Работает почти так же, как «p=quarantine», только в отличии от карантина, письмо полностью отклоняется почтовым сервисом и возвращается в виде ошибки (ounce — отскок) на сервер с которого была попытка отправить письмо.

Политика DMARC — это третий, самый хладнокровный охранник, который работает строго по 3 правилам (описанным выше) и не отклоняется от них.

Пример:

- P=none — охранник просто стоит и ставит на письмо штамп «невозможно проверить подлинность отправителя».

- P=quarantine — охранник проверяет вашу фотографию и место прописки, если проверка пройдена — охранник разрешает вам отправить письмо, а если не пройдена — не подпускает вас к почтовому ящику и кладёт ваше письмо в урну.

- P=reject — охранник проверяет всё те же данные, но в случае, если проверка не пройдена, он не даст вам положить письмо даже в урну, а попросту проведёт к выходу. Сколько бы попыток положить письмо в ящик вы не совершили, охранник всё равно будет провожать вас к выходу и сообщать, что проверка не пройдена (bounce).

Инструкция по подключению SPF записи и DMARC политики для домена.

FBL для домена

FBL — стандарт, благодаря которому, автору рассылки приходит уведомление о том, что его подписчик нажал на кнопку «спам».

На сегодняшний день этот формат поддерживается только сервисом mail.ru. После нажатия кнопки «Спам» вашим подписчиком, mail.ru формирует отчет в специальном формате ARF (Abuse Reporting Format), который содержит исходное письмо и электронный адрес пользователя.

Наш сервис позволяет в автоматическом режиме обрабатывать все нажатия на кнопку «спам» от подписчиков сервиса mail.ru и отписывать их от ваших рассылок.

Пример: FBL — это уже даже не охранник возле почтового ящика, а курьер, который лично приносит адресатам письма, и спрашивает, хотят ли они их получать в дальнейшем. Собранную обратную связь курьер передаёт отправителю рассылки, чтобы тот не отправлял письма подписчикам, которым это не интересно.

Инструкция по подключению FBL для домена.

Как с вашего e-mail адреса могут отправить письмо?

Существует множество платных и бесплатных скриптов для массовых рассылок писем, которые в руках профессионала могут стать как отличным инструментом для маркетинга, так и мощнейшим инструментом для спама.

Всё потому, что в этих скриптах не нужно подтверждать контакт отправителя, а достаточно просто указать email отправителя от имени которого будет отправлено письмо — никаких проверок. Мошенник может указать любой email, на любом домене. Например, вы можете получить поддельное письмо, которое в точности совпадает с письмом из вашего банка, если у банка не настроена политика DMARC.

Чтобы такого не произошло, мы рекомендуем на тарифе «Гуру» настроить все цифровые подписи. В случае спуфинга (подделывания вашего контакта отправителя) письмо мошенника будет отклонено или помещено в папку «спам» у конечного получателя.

Иногда, профессионалы-мошенники добиваются доставляемости сообщения до папки «Входящие», в этом случае, если у вас настроены все цифровые подписи, получатель увидит информационный баннер о том, что письмо является спуфингом или контакт отправителя не подтверждён.

Почему подписи напрямую никак не связаны с доставляемостью?

DKIM подпись — письма, не нарушающие правила рассылки, доставляются с таким же успехом, даже не имея DKIM подписи. При наличии DKIM подписи, вашим письмам почтовые фильтры уделяют чуть меньше внимания, так как вы себя идентифицировали одним из возможных способов. Дополнительно DKIM подпись нужна для того, чтобы подключить «почтовые офисы» и отслеживать доставляемость отправленных писем и другую статистику.

SPF подпись — при неграмотной настройке, эта запись может навредить досталяемости ваших сообщений (охранник, о котором мы говорили выше, не подпустит вас к ящику, но, возможно, подпустит к урне). При правильной настройке SPF запись не повысит вашу доставляемость, но обеспечит безопасность — ваши рассылки не смогут подделать злоумышленники.

Если будет ситуация при которой мошенник решит подделать ваш контакт отправителя, то это скажется на вашей доставляемости, потому что в такой рассылке будет указан ваш домен, почтовые фильтры зафиксируют эту информацию, и рейтинг вашего домена упадет в почтовом сервисе. В итоге, фильтры почтовых сервисов начнут тщательнее проверять вашу настоящую рассылку.

DMARC политика — настраивать нельзя, если вы предварительно не проконсультировались с клиентской поддержкой Expertam и не настроили SPF запись нашего сервиса.

Иначе «охранники» (p=quarantine или p=reject) будут вынуждены выводить вас из помещения с письмом или же выкидывать ваши письма в урну.

В завершение

Любая рассылка (и любой контакт отправителя) может быть подделан. Здесь все точно также, как с охранниками и сигнализациями в музеях: нет-нет, но картины оттуда пропадают. Потому недоброжелатель обычно задается только одним вопросом: «Оправданы ли будут усилия?»

С другой стороны снизить подобные риски и помочь подписчику мы можем. Expertam — как сервис, предоставляющий техническое обеспечение, вы — как владелец доменной почты, сделавший все цифровые подписи, почтовый сервис самого подписчика — все мы предпринимаем действия для информирования получателя о возможной опасности. К сожалению, полностью обезопасить получателя письма невозможно, чем и пользуются мошенники, прибегая к различного рода техническим манипуляциям и социальной инженерии.

Но даже если у спамера «все получилось», не стоит забывать, что окончательное решение о том, что делать с полученным письмом (или ссылкой в нем) всегда принимает подписчик. В данной ситуации его ответственность — полная.